Kolejny przykład internetowego oszustwa. Nie każdy będzie zainteresowany głośnikiem bluetooth w niesamowicie niskiej cenie, ale może skusi go (ją) piękna biżuteria. Szczególnie jeśli oferta zostanie ubarwiona ckliwą historyjką.

bezpieczeństwo

Następnie trzeba podać swój adres do przesyłki, mail i telefon (to też są dane, które przestępcy zapewne sprzedadzą do jakiejś bazy danych) i użytkownik zostanie skierowany do płatności. Jedyną możliwą jest karta płatnicza. A gdy już naiwny amator okazji wpisze dane karty, w tym kod CVV, jest na prostej drodze do utraty znacznie większych pieniędzy niż myśli.

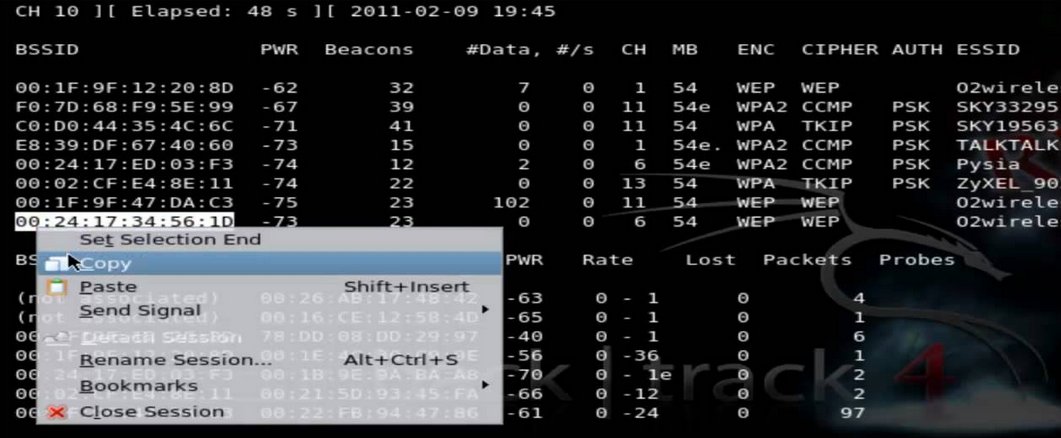

Dom jest tam, gdzie wifi łączy się samo – mówi dziś popularne internetowe porzekadło. Jeśli spojrzymy na statystyki wielu stron internetowych, to zobaczymy, że znaczny procent odwiedzających używa urządzeń z Androidem na pokładzie (iOS oraz Windows mają znacznie mniejszą popularność). Nasz cyfrowy świat opanowały urządzenia mobilne – tablety, smartfony lub ostatecznie laptopy, które używają prostych i łatwych połączeń wifi. A może za prostych i za łatwych?

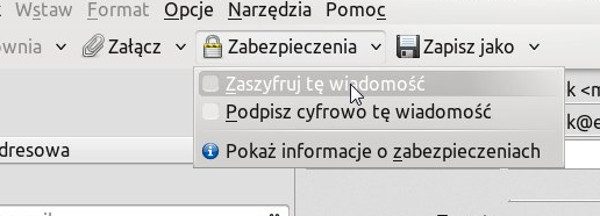

Od niedawna funkcjonuje nowa ustawa, która w zasadzie umożliwia rządowi podsłuchiwać każdego i wszędzie bez praktycznie żadnych ograniczeń, w szczególności zaś zostaliśmy pozbawieni jakiegokolwiek prawa do prywatności w sieci. Jednak nie będę się zajmować polityką, lecz tym – jak pomimo dążeń wielkiego brata zapewnić sobie minimum prywatności. Dziś kilka słów […]