Jeśli używacie smartfona, to niezależnie od jego marki i używanego systemu podajecie sami siebie na złotej tacy wszelkim inwigilacyjnym służbom. Twój smartfon loguje się do kolejnych BTS od momentu włączenia, przez cały dzień, i notuje twoją wędrówkę po mieście lub dalszą. Tak, zwykły telefon też to robi. Ale na smartfonie […]

Archiwum miesiąca: luty 2016

3 wpisy

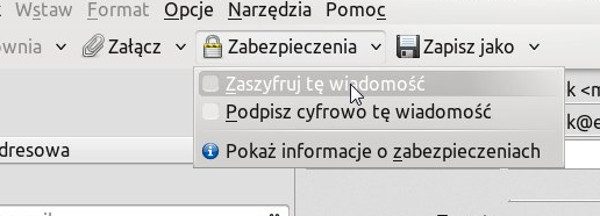

Od niedawna funkcjonuje nowa ustawa, która w zasadzie umożliwia rządowi podsłuchiwać każdego i wszędzie bez praktycznie żadnych ograniczeń, w szczególności zaś zostaliśmy pozbawieni jakiegokolwiek prawa do prywatności w sieci. Jednak nie będę się zajmować polityką, lecz tym – jak pomimo dążeń wielkiego brata zapewnić sobie minimum prywatności. Dziś kilka słów […]

To się zdarza. Instalujemy MySQL, którego na danym serwerze nie używamy i potem problem. Czasem problem występuje dlatego, że przejmujemy serwer po kimś. Jak można temu zaradzić? Najpierw zatrzymujemy daemon MySQL, a potem uruchamiamy mysql tak, by nie trzeba było podawać hasła. service mysqld stop mysqld_safe –no-defaults –skip-grant-tables Następnie na […]